Italia è seconda in Europa per attacchi informatici “+36% in un anno”

Italia seconda in Europa per attacchi informatici: sono le rilevazioni di CheckPoint Software Technologies, che afferma che gli attacchi ammontano a oltre 900 a settimana.

Tra i settori colpiti da attacchi cyber gravi negli ultimi dodici mesi, spiccano (in ordine decrescente): “Multiple Targets”: 20% del totale. Si tratta di attacchi realizzati in parallelo verso obiettivi molteplici, spesso indifferenziati, che vengono colpiti “a tappeto” dalle organizzazioni cyber criminali, secondo una logica “industriale”. Gli attacchi verso questa categoria di obiettivi sono tuttavia in calo del 4% rispetto al 2019.

Come in tutti i Paesi, il ransomware è stato la forma di attacco più utilizzata e, in Italia, la percentuale di organizzazioni colpite da ransomware ogni settimana nel 2021, è del 1.9%

Corriere Comunicazioni

Il rapporto Clusit 2021, registra nell’anno della pandemia il record negativo degli attacchi informatici: a livello globale sono stati infatti rilevati 1.871 gli attacchi gravi di dominio pubblico nel corso del 2020. L’impatto degli attacchi – sottolineano gli esperti – ha risvolti in ogni aspetto della società, della politica, dell’economia e della geopolitica

Settore Governativo, Militare, Forze dell’Ordine e Intelligence hanno subìto il 14% degli attacchi a livello globale, mentre la Sanità, è stata colpita dal 12% del totale degli attacchi. Il settore Ricerca/Istruzione,ha ricevuto l’11% degli attacchi, i Servizi Online, colpiti dal 10% degli attacchi complessivi. Sono cresciuti, inoltre, gli attacchi verso Banking & Finance (8%), Produttori di tecnologie hardware e software (5%) e Infrastrutture Critiche (4%).

Raapporto Clusit – Settori più colpiti

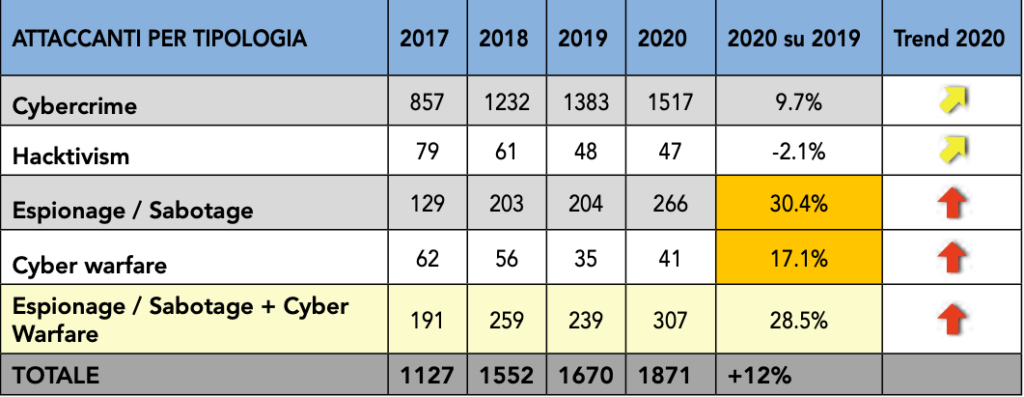

Attacchi informatici in italia e a livello globale: distribuzione degli attaccanti

L’81% degli attacchi è rappresentato dalla categoria del cyber crime: il numero è quello più elevato negli ultimi dieci anni, con una crescita del +77% rispetto al 2017 (1 .517 contro 857) e del +9,7% rispetto al 2019 .

A dimunire per contro sono gli attacchi provenienti dalla categoria “Hacktivism”, che diminuiscono ancora (-2,1%) rispetto al 2019.

Nle 2020, aumentano gli attacchi gravi compiuti per finalità di “Cyber Espionage/Sabotage” (+30,4%) e quelli appartenenti alla categoria “Cyber Warfare” (+17,1%) ma risluat smepre più difficile distinguerli.