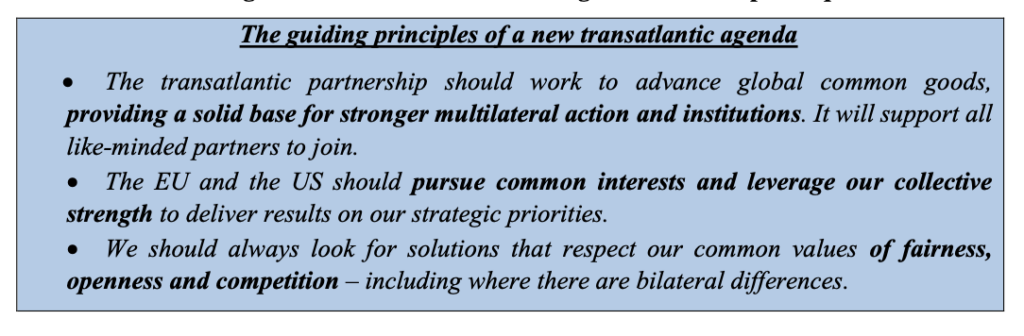

Linkedin Data Leak: quasi 500 milioni di profili in vendita sulla Dark Web

500 milioni di profili Linkedin in vendita sulla Dark Web: il data leak conta 21 milioni di account registrati in Italia. Come prova i criminal hacker resposanbili hanno incluso 2 milioni di record.

Ecco l’ultima scoperta degli investigatori di CyberNews che nella dark web hanno trovato un enorme set di dati di profili utente della piattaforma di networking professionale LinkedIn. Il database presumibilmente contiene informazioni estratte da milioni di profili utente contenenti dettagli come nomi completi, datori di lavoro, indirizzi e-mail e numeri di telefono. A quale prezzo? Il venditore dice che rivelerà il prezzo di vendita solo agli acquirenti interessati in privato, indicando un importo a 4 cifre. Sebbene l’archivio non sembri contenere informazioni altamente sensibili come dati finanziari o numeri di previdenza sociale, i dati rubati potrebbero essere utilizzati per truffe di phishing o persino per il furto di identità. Non è chiaro invece se i dati rubati su Linkedin siano informazioni aggiornate o frutto di violazioni passate.

Si tratta comunque di scraping ovvero di una raccolta di dati ottenuta richiedendo informazioni direttamente al portale su cui tali dati sono contenuti.

Linkedin e Facebook data leak

La vulnerabilità della piattaforma Linekdin si va ad associare alla perdita di dati di Facebook: i dati di 533 milioni di utenti di Facebook sono stati rilasciati gratuitamente su un forum e sebbene Facebook abbia dichiarato che i dati provengono da una violazione del 2019 causata da una vulnerabilità ora corretta, sono state esaminate delle incongruenze nella risposte del gigante dei social media.

Facebook ha indicato un articolo di Forbes del 2019 come prova del fatto che ha già discusso pubblicamente del difetto di sicurezza che ha portato alla violazione, ma quell’articolo ha effettivamente discusso di una vulnerabilità simile su Instagram, non su Facebook. E’ comunque difficile determinare con certezza da quale delle sue numerose violazioni passate abbia avuto origine questo particolare set di dati. Spesso gli hacker combinano o tagliano set di dati più volte al fine di venderli in blocchi di varie dimensioni e la mancanza di trasparenza di Facebook sulla violazione rende ancora più difficile individuare la fonte e l’età esatta dei dati.

Utenti LinkedIn presi di mira da gruppo di hacker con false offerte di lavoro

Non solo data leak: gli utenti di Linkedin sono stati presi di mira da un gruppo hacker con false offerte di lavoro. L’intento è quello di infettare gli intervistati con malware. Il gruppo di cyber criminali è “Golden Chickens”.

I dettagli sono riportati dalla società di sicurezza informatica eSentire Inc.: si tratta di una campagna di “spear-phishing” con un sofisticato virus Trojan backdoor che, una volta installato, dà al gruppo di hacker il controllo remoto sul computer della vittima. Ciò consente agli hacker di inviare, ricevere, avviare ed eliminare file.

Gli hacker Golden Chickens stanno anche vendendo il Trojan “more_eggs” sul dark web su base malware-as-a-service. Il malware viene lanciato come un modo per ottenere l’accesso al sistema di una vittima per installare altri tipi di malware come ransomware, malware bancario e ladri di credenziali.

Leggi anche: Ingegneria sociale, l’hacking delle emozioni umane